Turinys

- Saugi nuotolinė prieiga prie tinklo naudojant „OpenVPN“

- „OpenVPN“ konfigūravimo vedlys

- „OpenVPN“ autentifikavimo programos

- Pažymos autoriteto kūrimas

- Serverio sertifikato kūrimas

- „OpenVPN“ bendrieji nustatymai

- Kriptografiniai nustatymai

- „OpenVPN“ tunelio nustatymai

- Tunelių tinklas

- Vietinis tinklas

- „OpenVPN“ kliento nustatymai

- Ugniasienės taisyklės

- Srautas iš klientų į serverį

- Srautas iš klientų per VPN

- Vedlio užbaigimas

- VPN vartotojų, turinčių sertifikatus, kūrimas

- „OpenVPN“ kliento eksportavimo paketo diegimas

- Kliento ryšio elgesys

- Atsisiunčiami „OpenVPN“ kliento paketai

- Testuojamas VPN ryšys

- „OpenVPN Connect Mobile Client“

- Dviejų veiksnių autentifikavimas

Samas turi daugiau nei 10 metų darbo su „pfSense“ užkardomis patirtį ir yra parašęs daugiau kaip 30 straipsnių šia tema.

Saugi nuotolinė prieiga prie tinklo naudojant „OpenVPN“

Šiame straipsnyje sužinosite, kaip nustatyti nuotolinę prieigą prie tinklo naudojant „OpenVPN“ sistemoje „pfSense“.

VPN arba virtualaus privataus tinklo naudojimas yra saugiausias būdas nuotoliniu būdu pasiekti savo namų ar verslo tinklą. VPT užtikrina tvirtą saugumą, užšifruodami visą srautą, siunčiamą tarp tinklo ir nuotolinio kliento.

Kadangi „pfSense“ yra atviras šaltinis ir prieinamas nemokamai, šis projektas jums nieko nekainuos.

Šiame vadove daroma prielaida, kad jau veikia funkcinė „pfSense“ užkarda. Jei dar neturite, galite lengvai pastatyti vieną naudodami seną kompiuterį arba netgi paleiskite virtualųjį naudodami „VirtualBox“.

„OpenVPN“ konfigūravimo vedlys

Paprasčiausias būdas sukonfigūruoti „OpenVPN“ sistemoje „pfSense“ yra naudoti įmontuotą VPN konfigūravimo vedlį. Vedlys padės jums sukurti sertifikatų instituciją, išduoti serverio sertifikatą ir konfigūruoti „OpenVPN“ serverio parametrus.

Norėdami pradėti konfigūraciją, atidarykite VPN meniu žiniatinklio sąsajoje ir pasirinkite „OpenVPN“, tada spustelėkite vedlių skirtuką.

Pirmam konfigūravimo vedlio žingsniui turėsite pasirinkti autentifikavimo vidinės programos tipą. „OpenVPN“ pateikia tris skirtingus autentifikavimo metodus.

Vietinis vartotojo prieiga yra paprasčiausias būdas, nes tam nereikia išorinio autentifikavimo serverio.

„OpenVPN“ autentifikavimo programos

| Autentifikavimo pagrindinė programa | apibūdinimas |

|---|---|

Vietinė vartotojo prieiga | Tvarkykite VPN vartotojus naudodami „pfSense“ vietinį vartotojų tvarkytuvę. |

LDAP | Tvarkykite vartotojo prieigą naudodami „Windows“ aktyvių katalogų paslaugas. |

RADIUS | Tvarkykite vartotojus išoriniame RADIUS autentifikavimo serveryje. |

Pažymos autoriteto kūrimas

Kitas konfigūracijos žingsnis yra sertifikato institucijos sukūrimas sertifikatams išduoti. Jei „pfSense“ jau sukonfigūruota esama CA, galite pasirinkti naudoti ją „OpenVPN“, o ne kurti naują.

Jei kuriate naują CA, norėdami tęsti, turėsite užpildyti visus vedlio laukus.

Numatytasis 2048 bitų rakto ilgis yra pakankamas, tačiau jei reikia didesnio saugumo, galite naudoti ilgesnio rakto ilgį. Didesni raktų dydžiai yra saugesni, tačiau jiems reikės daugiau procesoriaus išteklių.

Serverio sertifikato kūrimas

Sukūrus sertifikato instituciją, turi būti išduodamas serverio sertifikatas „OpenVPN“. Vėlgi turėsite pasirinkti pagrindinį dydį, kuris atitiktų jūsų saugumo poreikius ir procesoriaus išteklius.

Numatytasis pažymėjimo galiojimo laikas yra 3650 dienų (10 metų). Jei naudojate didesnę saugos aplinką, turėtumėte apsvarstyti galimybę sutrumpinti sertifikato galiojimo laiką. Namų vartotojams numatytasis gyvenimas yra tinkamas.

„OpenVPN“ bendrieji nustatymai

Bendruosiuose nustatymuose turėsite pasirinkti sąsają, kurią „OpenVPN“ klausys prisijungus. Daugeliu atvejų tai bus išorinė sąsaja (WAN), prijungta prie interneto.

Rekomenduojamas protokolas daugumai vartotojų yra UDP IPV4. UDP yra greitesnis nei TCP, tačiau gali būti mažiau patikimas, nes nėra garantuojamas paketų pristatymas. TCP užtikrins didesnį patikimumą, tačiau gali būti lėtesnis, nes yra daugiau protokolo pridėtinių išlaidų.

Naudokite numatytąjį klausymo prievadą 1194, nebent turite konkretaus poreikio naudoti kitą prievadą.

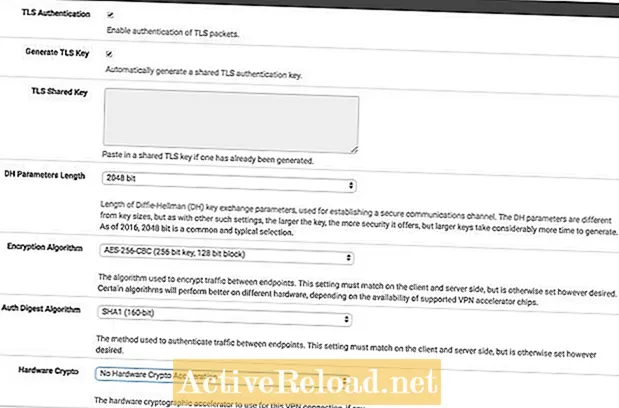

Kriptografiniai nustatymai

Kriptografinius nustatymus galima palikti pagal numatytuosius nustatymus. Pažengę vartotojai gali norėti pakoreguoti šiuos nustatymus, jei reikia jų specifiniams saugumo poreikiams.

Jei naudojate aparatūros kriptografinį greitintuvą, būtinai pasirinkite jį šiame skyriuje.

„OpenVPN“ tunelio nustatymai

Du svarbiausi tunelio nustatymų skyriaus nustatymai yra tunelio tinklas ir vietinis tinklas.

Tunelių tinklas

Tunelio tinklas turėtų būti naujas tinklas, kurio šiuo metu nėra tinkle ar „pfSense“ užkardos maršruto lentelėje. Kai klientai prisijungs prie VPN, jie gaus adresą šiame tinkle. Pvz., Galite įvesti 10.0.0.0/24, jei to dar nėra jūsų tinkle.

Vietinis tinklas

Vietinio tinklo laukelyje įveskite tinklo adresą, prie kurio prisijungs klientai. Pagal numatytuosius nustatymus „pfSense“ kaip vietinį tinklą naudoja 192.168.1.0/24, todėl dauguma vartotojų tai įves kaip tinklo adresą, nebent jie nurodė kitą tinklą.

Likusius tunelio ruožo nustatymus galima palikti numatytuosiuose nustatymuose.

„OpenVPN“ kliento nustatymai

Skiltyje „Kliento nustatymai“ nustatymai bus priskirti „OpenVPN“ klientams, kai jie prisijungs prie tinklo.

Daugumai vartotojų teks nerimauti tik dėl DNS serverio įvedimo kliento nustatymų skiltyje. Jei taip pat naudojate „pfSense“ kaip vietinį DNS serverį, turėtumėte įvesti „pfSense“ užkardos vietinį adresą (paprastai 192.168.1.254). Jei naudojate atskirus DNS serverius, juos taip pat galite įvesti čia.

Pasirinktinai numatytasis DNS domenas ir NTP serveriai taip pat gali būti teikiami klientams.

Ugniasienės taisyklės

Viena graži „OpenVPN“ vedlio savybė yra galimybė automatiškai sugeneruoti „pfSense“ užkardos taisykles, leidžiančias prisijungti prie VPN serverio. Daugumoje pagrindinių nustatymų turėtumėte įgalinti abi šias parinktis. Jei nenaudojate automatinių taisyklių, turite rankiniu būdu sukurti taisykles, kad klientai galėtų prisijungti prie VPN.

Srautas iš klientų į serverį

Įjungus šią parinktį, automatiškai bus sukurtos užkardos taisyklės, leidžiančios iš klientų bet kurioje interneto vietoje prisijungti prie „OpenVPN“ serverio.

Srautas iš klientų per VPN

Ši parinktis sukurs automatinę užkardos taisyklę, leidžiančią srautą iš klientų, prisijungusių prie VPN, bet kur vietiniame tinkle.

Vedlio užbaigimas

Įvedus visus reikiamus nustatymus, sąrankos vedlys bus baigtas. Spustelėkite „Baigti“, kad „pfSense“ pritaikytumėte visus nustatymus.

VPN vartotojų, turinčių sertifikatus, kūrimas

Baigę „OpenVPN“ konfigūraciją, esate pasirengę pradėti pridėti VPN vartotojų. Jei konfigūravimo vedlio metu pasirinkote vietinio vartotojo prieigos parinktį, vartotojai gali būti pridėti naudojant „pfSense“ vartotojų tvarkyklę („System Menu User Manager“).

Įveskite vartotojo vardą, slaptažodį ir spustelėkite pažymėjimo žymimąjį laukelį, kad sugeneruotumėte vartotojo sertifikatą. Aprašomojo vardo lauke būtinai nustatykite pavadinimą, tada spustelėkite mygtuką „Išsaugoti“, kad užbaigtumėte vartotojo pridėjimo procesą.

„OpenVPN“ kliento eksportavimo paketo diegimas

Rekomenduoju įdiegti „OpenVPN“ kliento eksportavimo paketą, pasiekiamą „pfSense“, kad būtų daug lengviau nustatyti klientų nustatymo procesą.

Įdiekite paketą naudodami „pfSense“ paketų tvarkyklę, esančią sistemos meniu. Įveskite openvpn-client-export į paketų tvarkyklės paieškos termino laukelį ir spustelėkite diegti.

Įdiegus paketą, „OpenVPN“ meniu bus naujas skirtukas, vadinamas kliento eksportu.

Kliento ryšio elgesys

Kliento eksportavimo nustatymuose galite pakoreguoti kelis parametrus, kurie turės įtakos kliento ryšio elgsenai. Pagrindinis nustatymas, kurį galbūt norėsite pakeisti čia, yra pagrindinio kompiuterio pavadinimo skiriamosios gebos laukas. Pagal numatytuosius nustatymus šis laukas yra nustatytas sąsajos, kurioje veikia „OpenVPN“, IP adresas. Galite pasirinkti parinktį „kita“, jei norite įvesti DNS pavadinimą, pvz., dinaminis DNS prieglobos pavadinimas.

Atlikę pakeitimus, spustelėkite mygtuką Išsaugoti kaip numatytąjį, kad išsaugotumėte nustatymus.

Atsisiunčiami „OpenVPN“ kliento paketai

Sukonfigūravę kliento eksportavimo parametrus, naudodami įrankį galite eksportuoti kliento konfigūracijos failus ir susietus klientus.

Kliento eksportavimo įrankis palaiko kelias skirtingas operacines sistemas ir klientus, įskaitant „Windows“, „Mac“, „Android“ ir „iOS“.

Testuojamas VPN ryšys

Eksportavę kliento paketą, galėsite pradėti tikrinti ryšį. Norėdami išbandyti ryšį iš „Windows“, tiesiog įdiekite kliento paketą ir paleiskite diegimo vedlį.

Geriausia „OpenVPN“ kliento eksportavimo priemonės naudojimo dalis yra ta, kad klientas bus automatiškai sukonfigūruotas prisijungti prie jūsų VPN. Norėdami prisijungti, turėsite įvesti tik savo vartotojo vardą ir slaptažodį.

„OpenVPN Connect Mobile Client“

„Android“ ar „iOS“ vartotojai gali lengvai prisijungti, įdiegę „OpenVPN connect“ paketą per programų parduotuvę. Įdiegę programą sugeneruokite kliento eksportavimo nustatymų failą ir perkelkite jį į savo mobilųjį įrenginį. Atidarius nustatymų failą, automatiškai atidaroma „OpenVPN“ programa ir importuojamas profilis.

Dviejų veiksnių autentifikavimas

Siekiant užtikrinti papildomą saugumą, primygtinai rekomenduoju įdiegti dviejų veiksnių autentifikavimą. Dviejų veiksnių autentifikavimui (2fa) reikia prisijungti naudojant slaptažodį ir antrą kodą, kuris paprastai pasibaigia po trumpo laiko arba yra vienkartinis slaptažodis.

„2fa“ nustatymas yra sudėtinga tema, kuri nepatenka į šio straipsnio taikymo sritį, tačiau toliau pateiksiu keletą pasiūlymų.

- „Duo Mobile Radius Proxy“

- RCDevs (nemokama iki 40 vartotojų)

Šis straipsnis yra tikslus ir tikras, kiek autorius žino. Turinys skirtas tik informaciniams ar pramoginiams tikslams ir nepakeičia asmeninių ar profesionalių patarimų verslo, finansų, teisiniais ar techniniais klausimais.